Forescout發布“冰瀑”報告 披露56個重大OT漏洞

http://www.kblhh.cn 2022-07-18 14:44 來源:Forescout

近日,根據Forescout發布的“冰瀑漏洞”(IceFall)工控安全報告,安全研究人員在10家OT供應商的產品中發現56個冰瀑漏洞,這些漏洞表明:工控安全在設計層面就存在根本性的重大問題。

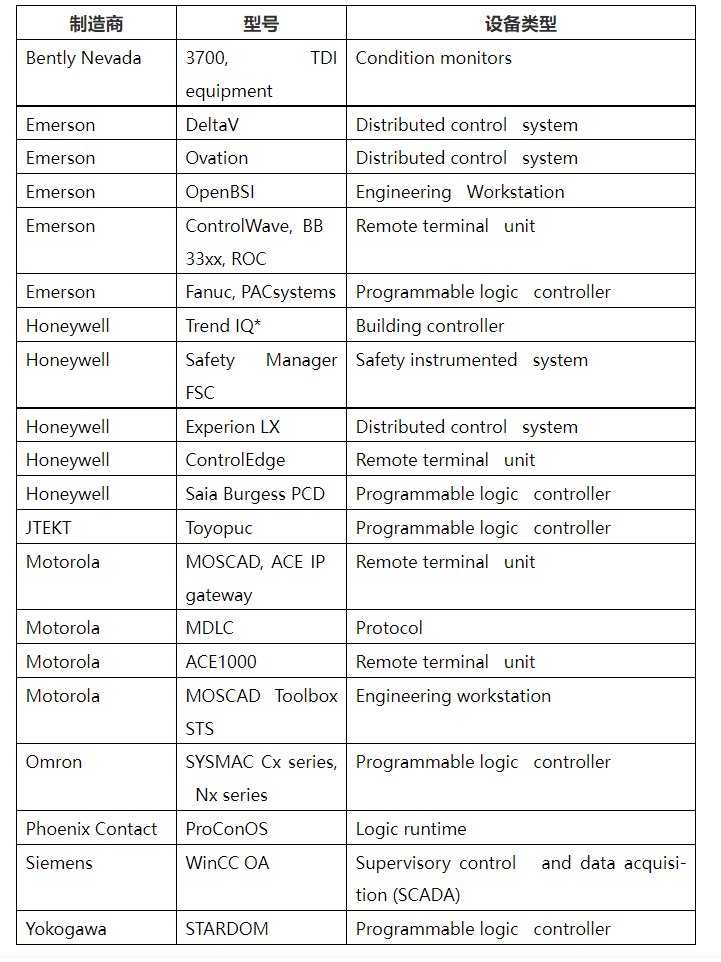

報告指出,受冰瀑漏洞影響的制造商包括本特利內華達(GE Bently Nevada)、艾默生電氣(Emerson)、霍尼韋爾(Honeywell)、捷太格特(JTEKT)、摩托羅拉、歐姆龍、菲尼克斯電氣(Phoenix Contract)、西門子和橫河電機(Yokogawa)。受影響產品列表如下:

根據報告,56個冰瀑漏洞大致分為以下幾類:

-

遠程代碼執行(RCE)。允許攻擊者在受影響的設備上執行任意代碼,但代碼可能在不同的專用處理器和處理器內的不同上下文中執行,因此RCE并不總是意味著對設備的完全控制。這通常是通過允許攻擊者提供任意代碼的不安全固件/邏輯更新功能來實現的。

-

拒絕服務(DoS)。允許攻擊者使設備完全脫機或阻止訪問某些功能。

-

文件/固件/配置操作。允許攻擊者更改設備的重要方面,例如存儲在其中的文件、在其上運行的固件或其特定配置。這通常是通過缺乏適當的身份驗證/授權或完整性檢查的關鍵功能來實現的,這些功能會阻止攻擊者篡改設備。

-

憑據泄露。允許攻擊者獲取設備功能的憑據,通常是因為它們的存儲或傳輸不安全。

-

身份驗證繞過。允許攻擊者繞過現有的身份驗證功能,并在目標設備上調用所需的功能。

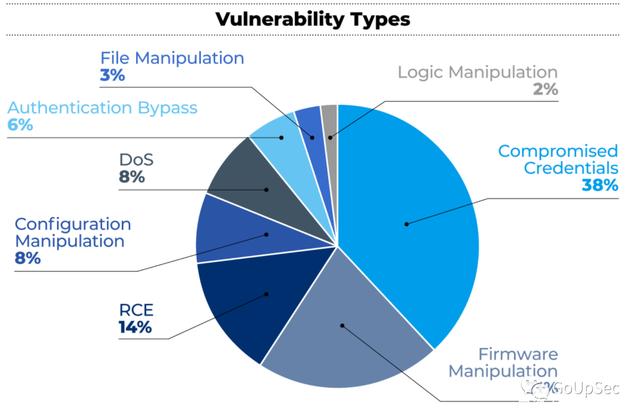

最常見的漏洞類型是憑據泄露(38%),其次是固件操作(21%)、遠程代碼執行RCE(14%)和配置操作(8%)。報告還列出了少量DoS、身份驗證繞過、文件操作和邏輯操作錯誤(下圖):

“通過冰瀑漏洞的大規模披露,希望能對工控OT網絡安全設計漏洞進行定量描述和分析,而不是過去針對單個產品的周期性漏洞爆發或某個供應商或資產所有者偶發的‘過錯’,后者經常被忽視。”Forescout解釋道。

Forescout透露,受冰瀑漏洞影響的產品系列中有74%通過了某種形式的安全認證,并認為如果制造商之前進行了深入的漏洞掃描,報告所揭示的大多數問題應該相對快速、輕松地被發現。

除了冰瀑漏洞,報告還指出工控安全當下存在六大常見風險:

不安全的設計漏洞比比皆是:報告披露的漏洞中超過三分之一(38%)允許破壞憑據,固件操作位居第二(21%)和遠程代碼執行位居第三(14%)。設計不安全問題的主要例子是與未經身份驗證的協議相關的九個漏洞,但我們還發現了許多損壞的身份驗證方案,這些方案在實施時表現出低于標準的安全控制。

易受攻擊的產品通常經過認證:受冰瀑漏洞影響的產品系列中有74%具有某種形式的安全認證,報告的大多數問題應該在深入的漏洞發現過程中相對較快地發現。導致此問題的因素包括有限的評估范圍、不透明的安全定義以及對功能測試的關注。

由于缺乏CVE,風險管理變得復雜:僅知道設備或協議不安全是不夠的。為了做出明智的風險管理決策,資產所有者需要知道這些組件是如何變得不安全的。不安全設計導致的問題并不總是能夠分配CVE,因此經常被忽視。

存在設計不安全的供應鏈組件:OT供應鏈組件中的漏洞往往不會被每個受影響的制造商報告,這導致了風險管理的困難。

并非所有不安全的設計都是平等的:報告研究了通過本機功能在1級設備上獲得RCE的三種主要途徑:邏輯下載、固件更新和內存讀/寫操作。所分析的系統都不支持邏輯簽名,并且大多數設備(52%)將其邏輯編譯為本機機器代碼。這些系統中有62%接受通過以太網下載固件,而只有51%具有此功能的身份驗證。

攻擊性能力的開發比想象的更容易達成:對單個專有協議進行逆向工程需要1天到2人工周,而對于復雜的多協議系統則需要5到6個人工月。這意味著,針對OT的惡意軟件或網絡攻擊可以由一個規模小但技術嫻熟的團隊以合理的成本開發。

總結:工控安全威脅態勢迅速惡化

報告揭示了當前工控安全的多層面問題:從安全認證產品中持續存在不安全設計,到拙劣的安全防御實踐。糟糕的漏洞管理以及提供虛假安全感的安全認證正在使OT風險管理工作變得異常復雜和艱難。此外,行業的不透明性正在損害OT產品的安全性。許多不安全的設計問題并未分配CVE,因此經常被忽視并繼續使用。

當前階段,各種證據顯示工控安全威脅態勢正在快速惡化。通過將OT連接到物聯網和IT設備,曾經因為不聯網而被忽視的漏洞現在已經成為對攻擊者非常有吸引力的目標。

緩解措施

1、發現和清點易受攻擊的設備

網絡可視性解決方案可以發現網絡中易受攻擊的設備,并應用適當的控制和緩解措施。

2、實施網絡分段控制和適當的網絡健康檢測

降低易受攻擊設備的風險。限制外部通信路徑,并在區域中隔離或包含易受攻擊的設備,以便在無法修補或漏洞修補之前的緩解控制。

3、監控受影響設備供應商發布的漸進式補丁程序

為易受攻擊的資產清單制定補救計劃,從而平衡業務風險和業務連續性要求。

4、監視所有網絡流量

查看否有試圖利用不安全的設計功能的惡意數據流。您應該阻止異常流量,或者至少向網絡運營商發出警報。

相關新聞

- ? 海克斯康智慧礦山與加納Tarkwa金礦攜手,打造更安全的作業環境

- ? 工業安全傳感器市場強勢復蘇,國產“黑馬”突圍破局!

- ? IDC 2024年中國智能工控安全審計市場份額報告正式發布

- ? 破局增長壓力,AI或成增長新動能:IDC 2024年中國智能工控防火墻市場份額報告正式發布

- ? 智能化提速!工控安全市場規模2026年或超百億

- ? 涉及重要工業產品質量安全,市場監管總局公開征求意見

- ? 麥德勝智能測控創新中心啟用,開啟工業安全綠色發展新紀元

- ? GS1標準助力重點工業產品質量安全追溯系統建設

- ? 皮爾磁:定制化的權限控制使管理如此清晰

- ? 中控技術多款網絡安全產品入選《工業控制系統信息安全產品及服務指南(2024版)》

編輯精選

工控原創

- ? “人工智能+制造”怎么推進?工信部等八部門印發專項行動實施意見

- ? 經典煥新,實力躍升:西門子 S7-200 SMART G2 系列正式登場

- ? 波士頓動力發布企業級Atlas機器人,攜手DeepMind賦能工業新未來

- ? 12 月工業自動化月度焦點回顧,辭舊迎新啟新程!

- ? 統一以太網標準再迎里程碑,SPE 和 Ethernet-APL 解鎖工業數字化新機遇

- ? 11月RatingDog中國制造業PMI降至49.9,供需走弱重回收縮區間

- ? 11月工控圈發生了這些矚目的大事件

- ? 十月工控領域重要資訊,一睹為快!

- ? 回顧 | 以技術干貨 + 落地案例,解鎖產業升級新路徑

- ? ABB報告:工業停機每小時損失高達50萬美元,知行鴻溝阻礙現代化更新